Kaspersky detecta estafa para pagos sin contacto

Crédito: @KasperskyLatino.

Kaspersky descubrió nuevas variantes del malware Prilex, responsable de fraudes con tarjetas de crédito y considerado por los expertos de la compañía como la amenaza más avanzada para los puntos de venta (PDV). El principal hallazgo de la nueva investigación revela que las modificaciones recientes convierten a Prilex en el primer malware del mundo capaz de bloquear pagos sin contacto.

Las transacciones sin contacto se han vuelto una oportunidad para fortalecer la inclusión financiera de comercios y usuarios, gracias a que ofrecen una forma cómoda y segura de realizar pagos sin necesidad de tocar, insertar o deslizar físicamente las tarjetas o dispositivos inteligentes (llaveros, relojes, entre otros). Si bien en Latinoamérica la adopción de este sistema se encuentra en una etapa temprana, actualmente, 50% de las terminales en México ya están habilitadas para realizar pagos sin contacto.

Los sistemas de pago sin contacto incluyen identificación por radiofrecuencia (RFID). Recientemente, Samsung Pay, Apple Pay, Google Pay, Fitbit Pay y las aplicaciones bancarias móviles han implementado tecnologías de comunicación de campo cercano (NFC), las cuales permiten la transmisión instantánea de datos entre dispositivos que se encuentren a centímetros de distancia.

¿Cómo ataca Prilex?

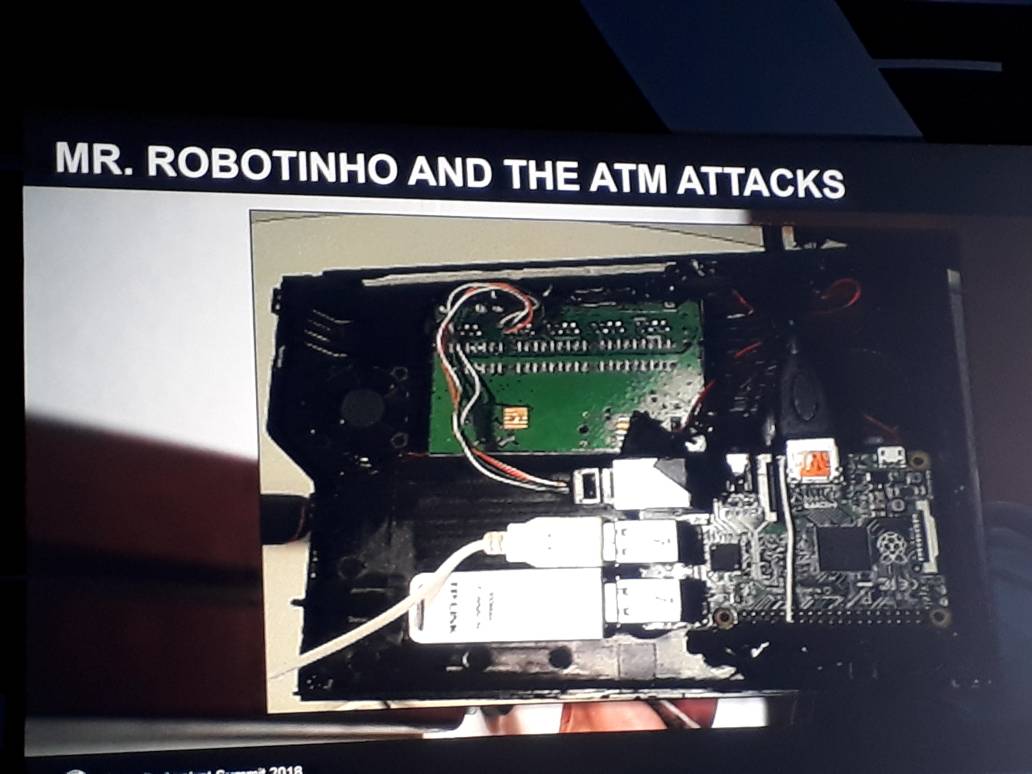

Se trata de un agente de amenazas que evolucionó gradualmente a partir de un malware enfocado en los cajeros automáticos (ATMs) hasta convertirlo en un malware de punto de venta modular único. Como fue descrito por Kaspersky en 2022, este grupo permite realizar fraudes con tarjetas de crédito, incluso cuando éstas se encuentran protegidas con CHIP y PIN. Ahora, ha aprendido a bloquear los pagos contactless y actúa de la siguiente manera:

- Detecta este tipo de transacciones dado que generan un número de tarjeta único que es válido para un solo movimiento y los bloquea.

- Después, el teclado PIN de la terminal punto de venta mostrará el siguiente mensaje: “Error de aproximación. Inserte la tarjeta”.

- El objetivo es obligar a la víctima a usar su tarjeta física insertándola en la terminal, para que el malware pueda capturar sus datos, utilizando todas las herramientas de Prilex, como manipular criptogramas para realizar ataques “fantasma”.

Otra nueva característica detectada por los expertos es la posibilidad de filtrar las tarjetas de crédito según su segmento y crear diferentes reglas. Por ejemplo, pueden bloquear NFC y capturar datos de la tarjeta, solo si ésta es Black/Infinite, Corporate u otra que tenga un límite de transacción alto, lo que es mucho más atractivo que las tarjetas de crédito regulares, con saldo/límite bajo.

Esto representa un importante riesgo para las empresas y consumidores de la región. Tan solo en México, en el tercer trimestre de 2022 se realizaron más de 230 millones de operaciones con tarjeta de crédito en terminales punto de venta con un valor de más de 200 mil millones de pesos, según datos del Banco de México.

“A nivel global, las transacciones con tarjeta están migrando hacia los sistemas de pagos sin contacto. Las estadísticas muestran que el segmento minorista dominó el mercado con más del 59% de participación en los ingresos globales sin contacto en 2021. Tales transacciones son extremadamente convenientes y particularmente seguras, por lo que es lógico que los ciberdelincuentes creen malware para bloquear los sistemas relacionados con NFC. Como los datos de la transacción que se generan durante el pago sin contacto son inútiles desde la perspectiva de un ciberdelincuente, es comprensible que Prilex necesite evitar ese pago sin contacto para obligar a las víctimas a insertar la tarjeta en la terminal punto de venta infectada”, comenta Fabio Assolini, director del Equipo investigación y análisis para América Latina en Kaspersky.

Para protegerse contra Prilex, Kaspersky recomienda:

- Utilice una solución de varios niveles que ofrezca una selección óptima de capas protectoras para proporcionar el mejor nivel de seguridad posible en dispositivos de diferentes potencias y escenarios de implementación.

- Implemente Kaspersky SDK en los módulos de PDV para evitar que el código malicioso altere las transacciones que manejan esos módulos.

- Proteja los sistemas más antiguos con una protección actualizada, de manera que estén optimizados para ejecutar con funcionalidad completa las versiones anteriores de Windows y la suite más reciente de Microsoft. Esto garantiza que su empresa contará con un soporte total para las familias de MS más antiguas en el futuro previsible y le brinda la oportunidad de actualizarse cuando lo necesite.

- Instale una solución de seguridad, como Kaspersky Embedded Systems Security, que proteja los dispositivos contra diferentes vectores de ataque. Si el dispositivo tiene especificaciones extremadamente bajas para el sistema, esa solución de Kaspersky le protegería con un escenario de Denegación predeterminada.

- Para las instituciones financieras que son víctimas de este tipo de fraude, Kaspersky recomienda el Threat Attribution Engine, que ayuda a los equipos de IR a buscar y detectar archivos de Prilex en los entornos atacados

Lea más sobre las nuevas modificaciones del malware para PDV Prilex en Securelist.